[h=1]Preisexplosion auf dem Virenmarkt[/h] Hochkarätige Sicherheitslücken wie die aktuellen im Internet Explorer seien auf dem Schwarzmarkt schon rund eine Million Dollar wert, sagt Sicherheitsexperte Franz Lehner.

"Was wir da sehen, ist nur die Spitze des Eisbergs. Wie viel an solcher Schadsoftware wirklich unterwegs ist, die auf noch unbekannten Sicherheitslücken aufsetzt, lässt sich nicht realistisch abschätzen", so bringt Franz Lehner von Ikarus Security die augenblickliche Situation auf den Punkt.Am Montag kam, wie berichtet, eine gravierende Sicherheitslücke in verschiedenen Versionen des Internet Explorers ans Licht, die mit Windows 7, Vista und XP praktisch alle aktuell verwendeten Microsoft-Systeme betrifft. Bemerkenswert ist dabei, dass schon eine Schadsoftware in Umlauf ist, die diese Lücke ausnützt. Solange sie nicht analysiert ist, wird sie von Virenscannern nicht erkannt.

Anders als die breit angelegten Angriffe der gemeinen Internetkriminellen zielen diese nur auf sorgsam ausgewählte Personen, die für bestimmte Firmen und staatliche Institutionen tätig sind. Andere Rechner sollen hingegen keinesfalls infiziert werden, da damit die Gefahr steigt, aufzufliegen und die gesamte "Mission" der Schadsoftware zu gefährden.

[h=2]Explodierende Preise[/h]Seit wann das läuft, ist beim derzeitigen Wissensstand noch nicht zu sagen. Sehr wohl aber lässt sich abschätzen, dass der ursprüngliche Entdecker des Sicherheitsloches eine hohe Summe dafür erlöst haben muss. "In den letzten Jahren sind die Preise für 'Zero Day Exploits' richtiggehend explodiert", sagt Lehner, ein ausgewiesener Kenner der Malware-Szene, "unter 50.000 Dollar ist mittlerweile nichts Sinnvolles mehr zu haben." Noch vor wenigen Jahren war das der Standardpreis, die Oberklasse lag bei etwa 100.000.

Die weitaus teuerste Handelsware sind "Zero Day Exploits" ("0days") , kleine Programme, die öffentlich nicht bekannte Sicherheitslücken ausnützen und dem Angreifer Administratorenrechte auf dem Rechner verleihen. Während bekannte Schadsoftware von Virenscannern erfasst und abgeschossen wird, fliegen die "0days" wie Tarnkappenjets unter dem Antivirus-Radar hindurch und bringen ihre Ladung ins Ziel.[h=2]Arbeitsteilung, Preisgestaltung[/h]Die Zeiten, in denen eine Gruppe Programmierer eine komplette Angriffssuite selbst produzierte, sind längst vorbei. Heute werden die einzelnen Komponenten von darauf spezialisierten Teams erledigt, zumal die Lückenjäger ja technisch vor völlig anderen Herausforderungen stehen als jene Teams, die für den eigentlichen Zweck böse Anwendungen und Features programmieren.

Egal ob es sich beim Angriffsziel um Steuerungssysteme von Produktionsanlagen wie im Fall von Stuxnet oder um Spionagesoftware (Flame) handelt, den Preis bestimmt, welche Betriebssysteme wie damit angreifbar sind. Vor allem aber gibt die Qualität des "Exploits" den Ausschlag für den Preis.

[h=2]"Bis zu einer Million Dollar"[/h]Die am Montag bekanntgewordenen Löcher fallen eindeutig in die oberste Kategorie, zumal sie auf praktisch allen Windows-Systemen existieren. "Für eine solche Qualität sind mittlerweile bis zu eine Million Dollar zu erzielen" sagt Lehner, "die große Nachfrage von staatlichen Stellen treibt nämlich die Preise an."

Allein im Falle Stuxnet wurden vier hochkarätige "0days" verbraten, die ab ihrem Bekanntwerden natürlich wertlos waren. Dazu kommen die während des "arabischen Frühlings" aufgeflogenen Exploits, die Spionagetrojaner auf PCs der Regimegegner schmuggelten und eine ganze Serie von aufgeflogenen "0days", die vom Acrobat-Reader bis zu Flash-Videos alle möglichen Produkte von Adobe betrafen.

[h=2]Sprengköpfe und Tarnmaßnahmen[/h]Neue Schwachstellen zu finden, werde daher immer aufwendiger, sagt Lehner, ein ausgewiesener Kenner der Underground-Szene. Mittlerweile würden auch Angriffspunkte genauestens erforscht, die man vordem links liegen ließ, weil sie - wenn überhaupt - nur mit enormem Aufwand zu erschließen waren.

Der am Montag auf einem verdeckten Kontrollserver entdeckte Exploit ist denn auch entsprechend komplex. Das und die rasant gestiegene Nachfrage zeigt, dass da ein Wettrüsten im Gange ist, bei dem permanent neue "Sprengkopftypen" und Tarnmaßnahmen entwickelt werden.

[h=2]Wie der Angriff funktioniert[/h]Der gesamte Angriff spielt sich in etwa so ab: Zuerst werden die Mitarbeiter einer Firma ausgeforscht, ihre Postings und Kontakte in Sozialen Netzen analysiert und weitere Informationen dazu gesammelt.

Der erste Angriffsschritt ist keineswegs technischer Natur, zuallererst "gehackt" wird die Person hinter dem Rechner. Die wird mit einer E-Mail oder einem Posting auf Facebook dazu gebracht, einen Link anzuklicken und schon setzt der "Exploit" eine ganz Serie von Prozessen in Gang (siehe rechts).[h=2]Die üblichen Verdächtigen[/h]Sobald der "0day" den Browser überlistet hat, werden die Sicherheitseinstellungen samt Virenschutz ausgehebelt und die Maschine gekapert. Durch eine Hintertür kommen dann die üblichen Verdächtigen herein: Trojaner zur Fernsteuerung, Rootkits zur Tarnung usw.

Dabei handelt es sich meist um Varianten einer bekannten Schadsoftware, die schon vorher bei anderen gezielten Angriffen zum Einsatz kam. Der nun entdeckte "0day" werkt ebenfalls mit mindestens einer Komponente zusammen, die schon seit 2008 bekannt ist.

[h=2]Immer höhere Spezialisierung[/h]Fliegt eine solche umfassende Softwaresuite auf, wie etwa "Flame", dann sind die meisten Elemente davon auch weiterhin benutzbar, wenn sie für neue Einsätze adaptiert werden. Die für neue Angriffe essenziellen, neuen Exploits werden von einem darauf spezialisierten Team entwickelt und/oder zugekauft.

Auch hier sei ein klarer Trend zu immer höherer Spezialisierung zu beobachten, sagt Lehner. Wenn dem Entdecker einer neue Lücke die Ressourcen fehlten, einen komplexen Exploit dafür selbst zu entwickeln, dann lande die Entdeckung bei einem darauf spezialisierten Entwicklerteam.

Aus den wenigen Details, die bis jetzt über den aktuellen "0day" bekannt sind, ist bereits unschwer abzulesen, dass hier eine ganze Reihe von Programmiersprachen und Kodierweisen zum Einsatz kommen, die alle ineinandergreifen.

[h=2]Komplexität und Kosten[/h]Mit dem Grad der Komplexität steigt auch die Entwicklungsdauer, und das treibt die Preise auf diesem schwarzen Markt zusätzlich an, während die Nachfrage gleichzeitig steigt. Man sieht also, dass für die Untergrundökonomie ziemlich dieselben Regeln wie für legale Marktsegmente gelten.

Die jährlichen Kosten für ein Team von gerade einmal zehn auf die Entwicklung von Exploits spezialisierten Programmierern sind damit schon beträchtlich. Gelingt es freilich, eine Art temporäre Wunderwaffe herzustellen, indem über eine eher unscheinbare Schwachstelle durch die Kombination verschiedener Methoden und Programmiersprachen ein Riesenloch aufgerissen wird, dann ist das Ziel erreicht.

[h=2]Vage Spur nach China[/h]Die modulare Bauweise der Software und die Kombination neuester und bekannter Komponenten machen eine Zuordnung der neuen "0days" nach diesen Kriterien allein unmöglich.

Die einzigen bis jetzt bekannten Hinweise führen zu einer offenbar aus China stammenden Person, die in Zusammenhang mit einer bekannten Komponente zur Fernsteuerung namens "PLugX RAT" bereits aufgefallen ist. Dieses Modul wird von den aktuellen "0days" ebenfalls geladen.

Wie der "Exploit" genau aussieht, wer genau angegriffen wurde und vor allem, was mit den befallenen Rechnern dann tatsächlich angestellt wurde, ist zwar noch nicht bekannt. Mit hoher Wahrscheinlichkeit lässt sich hingegen allein von Qualität und damit Marktwert des "Zero Day Exploits" sagen, dass ein staatlicher Auftraggeber hinter allem stecken muss.

http://blogs.msdn.com/b/securitytips…t-explorer.aspx

[h=1]Zero-Day Season Is Really Not Over Yet[/h] I can confirm, the zero-day season is really not over yet. Less than three weeks after the discovery of the Java SE 7 0day, aka CVE-2012-4681, potentially used by the Nitro gang in targeted attacks, a potential Microsoft Internet Explorer 7 and 8 zero-day is actually exploited in the wild.

First I would like to thanks the nice people (@binjo, @_sinn3r and all the guys of the Metasploit IRC channel on freenode) how helped me to understand and go further in my investigations.

Second, I would like to clarify some points:

- I wasn’t a target of the 0day, I tested it on my lab. This misunderstanding has been introduced by Reuters in their press release.

- I did these researches on my personal time, and these researches are not linked with my professional activities. This misunderstanding has been introduced by Reuters in their press release.

- I don’t pin the responsibility on the Nitro gang, if you read my blog post, you will see that I found coincidences.

- I don’t know the timeline of the vulnerability, including when it was discovered and how long it has been exploited.

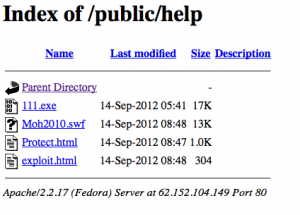

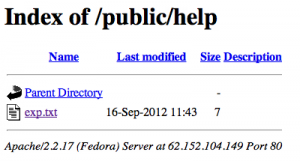

Since the release of the Java SE 7 0day I was monitoring some of the infected servers used by the alleged Nitro gang (take a look at the updates at the end of the blog post). The 14th September morning, I discovered a “/public/help” folder on one of these servers, the Italian one (smile to @PhysicalDrive0).

As seen in the following screenshot, 4 files were hosted in this folder, and as a curious man, I downloaded everything to see what was related to these files.

I tested these files on an up-to-date Microsoft Windows XP Pro SP3 with an up-to-date Adobe Flash (11,4,402,265). Surprise they dropped files on my test computer (See demonstration video here under) ! A new 0day ? I decide then to take a deeper look at the grabbed files.[h=4]exploit.html[/h] This file is recognized as an HTML file, and catched by 0 anti-viruses on VirusTotal (9d66323794d493a1deaab66e36d36a820d814ee4dd50d64cddf039c2a06463a5).

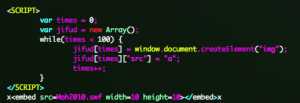

“exploit.html” is the entry point of the attack. This file creates an array of “img” and load “Moh2010.swf” Flash file.

[h=4]Moh2010.swf[/h] This file is recognized as a Macromedia Flash Player movie, and catched by 0 anti-viruses on VirusTotal (70f6a2c2976248221c251d9965ff2313bc0ed0aebb098513d76de6d8396a7125).

You can observe that the file is packed by DoSWF and that it is decompress in the memory. After decompression “Moh2010.swf” file is spraying the heap and eval an iframe to ”Protect.html” file.

The ActionScript embedded in the original packed SWF file, is also interesting, you will see some special encoding (Chinese ?).

Decoded SWF file, is known as “Exploit:SWF/CVE-2010-2884.B”, or “SWF:Dropper” on VirusTotal (dd41efa629c7f7f876362c5ca6d570be6b83728a2ce8ecbef65bdb89cb402b0f) and detected only by 3/34 anti-viruses. Thanks to binjo.

This file, during exploitation is also checking if the web site is present in Flash Website Storage Settings pannel to no more load the “Protect.html” file. This mean, that once infected the user will no more be exploited despite further visites to the web site.

Display on the first visit

Display on successful exploitation

Display on further visits

[h=4]Protect.html[/h] This file is recognized as an HTML file, and catched by 0 anti-viruses on VirusTotal (2a2e2efffa382663ba10c492f407dda8a686a777858692d073712d1cc9c5f265).

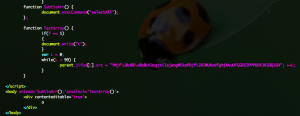

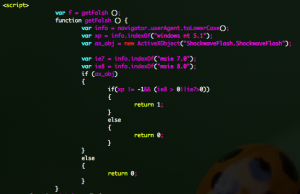

If you take a look at the source code, you can see interesting javascript code, how is manipulating the “img“ array created by “exploit.html“.

You will also see that tests are done, in order to target Windows XP 32-bit and Internet Explorer 7 or 8.

[h=4]111.exe[/h] This file is recognized as a Autodesk FLIC image file, and catched by 0 anti-viruses on VirusTotal (a5a04f661781d48df3cbe81f56ea1daae6ba3301c914723b0bb6369a5d2505d9).

Submitted to Malware Tracker (baabd0b871095138269cf2c53b517927), this file look like suspicious and require further investigations. “111.exe” is packed and after decoding the file is still not detected by any anti-virus on VirusTotal (a6086c16136ea752fc49bc987b8cc9e494384f372ddfdca85c2a5b7d43daa812). But with a Malwr analysis, you can see that this file is recognized as installing a program to run automatically at logon.

[h=4]Conclusion[/h] The guys how developed this new 0day were not happy to have been catched, they just removed all the files from the source server 2 days after my discovery. But also more interesting the also removed a Java 0day variant from other folders.

Also I submitted all these stuff to different person in order to confirm the strangeness of this exploit, and we got some good return

http://blogs.msdn.com/b/securitytips…t-explorer.aspx

Cu

Verbogener