[color="#EE82EE"]WannaCry: Ein Kryptowurm schlägt zu![/color]

Die Wahrscheinlichkeit ist groß, dass Ihr am Wochenende von "WannaCry" (oder WanaCry, WanaCrypt0r etc.) gehört habt. Es handelt sich um einen bösartigen Wurm, der auf die Trickkiste des NSA zurückgreift, Rechner infiziert, verschlüsselt, und sich rasant weiterverbreitet. Wer auch immer den Angriff gestartet hat, zeigt auch keine Skrupel: die erste Welle hat mehrere Krankenhäuser in England lahm gelegt. Traurigerweise natürlich mit den entsprechenden Folgen: ohne die entsprechenden Maschinen können die Ärzte auch nicht operieren.

Über China, Russland, USA bis hin zu Europa haben die Angreifer eine weite Verbreitung erreicht und erheblichen Schaden angerichtet. Im Vergleich dazu fällt die Ausbeute an Lösegeld schwach aus - bis Montag morgen haben die Erpresser ca. 30000$ (in BitCoin) erbeutet.

Wie konnte das passieren?

Wie so häufig war einer der Angriffsvektoren für den Schädling eMail. Allerdings hat sich der Wurm dann von infizierten Rechnern über SMB (Kern der Windows- Netzwerkdienste) weiter verbreitet. Dabei wurde ein Schadcode mit dem Namen "ETERNAL BLUE" benutzt, welcher in der Wikileaks-Veröffentlichung von Tools der NSA-nahen Equation Group enthalten war. Ein Patch für die Lücke (bekannt als MS17-010) wurde von Microsoft für moderne Varianten von Windows am 14. März 2017 bereitgestellt; die flächendeckende Infektion zeigt, dass ein schnelles Patchen in großen Firmen nur selten erfolgt.

Außerdem zeigt die rasante Geschwindigkeit in den betroffenen Netzen auch, dass die Windows-eigene Firewall auf den einzelnen Clients vermutlich nicht aktiv war; diese blockt per Standard Verbindungen über SMB und würde die Infektion verhindern.

Zufällig die Welt gerettet

Ein Sicherheitsforscher, der (oder die) nur unter dem Namen "MalwareTech" bekannt ist, hat den Wurm am Freitag analysiert. Dabei hat er herausgefunden, dass der Wurm mit der Domäne iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com sprechen möchte.

Da diese noch nicht registriert war, hat er das dann übernommen, um zu sehen, was der Wurm damit macht. Das ist nichts Besonderes; nach eigener Aussage macht er das im Rahmen seines Berufs recht häufig, und er hat mehrere Tausend solcher Domains.

Für den Preis von ca. 10 € hat er in diesem Fall aber zufällig dafür gesorgt, dass die Verbreitung des Wurms stark eingedämmt wurde: die Domäne dient als sogenannter KillSwitch. Wenn der Wurm ein System infiziert hatte und die Domäne erreicht, hört er auf, sich zu verbreiten.

[color="#00FF00"]

Deswegen ist hier der erste gute Tipp, den mehrere Virenhersteller am Wochenende ignoriert haben: die oben genannte Domäne sollte für jedes System im Netzwerk erreichbar sein (die Software von einigen Herstellern hatte sie zeitweise als "schädlich" markiert und blockiert).[/color]

Wenn das aus verschiedenen Gründen nicht möglich ist, sollte der interne DNS-Server die Domäne auf einen auf Port 80 erreichbaren Host setzen. Das reicht dem Wurm, um inaktiv zu werden.

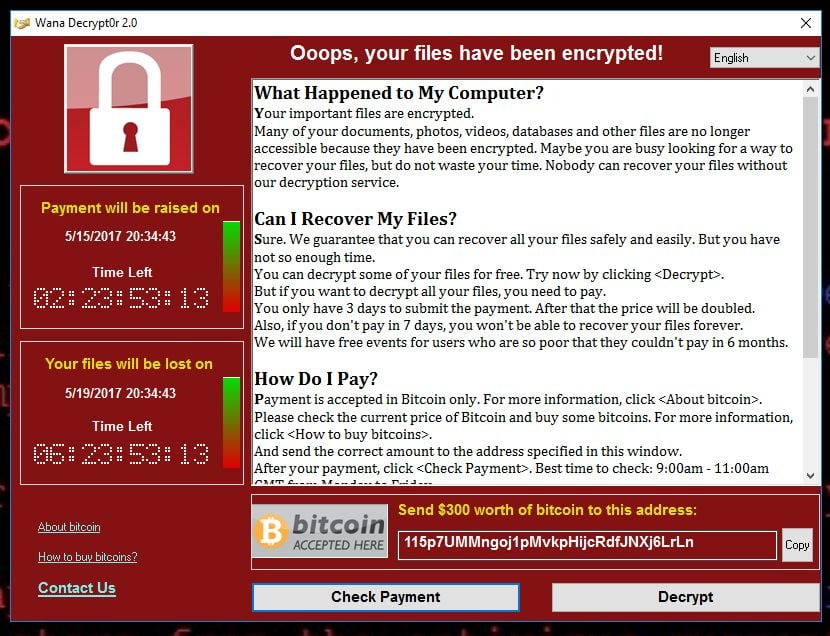

[color="#FF0000"]Ich bin infiziert - und jetzt?[/color]

Probieren Sie mal das [color="#00FF00"]Passwort 'WNcry@2ol7' (ohne die Anführungszeichen)[/color] - das ist hardcodiert im Wurm zu finden und sollte zum Erfolg führen.

Auf der Seite valuewalk.com wird detailliert beschrieben, wie Ihr den Schädling entfernen könnt.

Hat es sich gerechnet?

Stand heute morgen hat das BitCoin-Wallet der Erpresser Zahlungseingänge in Höhe von ca. 30000$. Das ist glücklicherweise überraschend wenig. Es wird vermutet, dass die Summe im Lauf des Tages noch zunimmt; aber es ist nichts im Verhältnis zu dem Schaden, den der Wurm angerichtet hat. Nachdem dieser weltweit für Verärgerung gesorgt hat, sind auch mehrere Geheimdienste daran interessiert, den oder die Täter auszuspüren. Angesichts dieses Risikos werden sich Nachahmer (hoffentlich) nicht so schnell finden.

Die Lücke war so schwerwiegend, dass Microsoft am Wochenende sogar Patches für Windows XP und Server 2003 zur Verfügung gestellt hat. Betroffene Firmen waren neben den Krankenhäusern auch Autohersteller wie Nissan und Renault, die Deutsche Bahn sowie Banken in China.

--

Link zum (momentan überlasteten) Blogeintrag von MalwareTech

Quelle: Beitrag unserer hausinternen IT-Sicherheit